互联网的应用有哪些网络互联设备一览表

为满足用户漫游需求,运营商需保证信令在彼此之间的互联互通

为满足用户漫游需求,运营商需保证信令在彼此之间的互联互通。基于对2G/3G/4G互联互通的信令传输安全风险分析,面向5G来设计安全、灵活的安全网关机制,保障5G网络的安全互联。首先分析2G/3G/4G网间信令传输中存在的信令篡改、用户定位、攻击等安全风险与形成原因,然后分析5G互通中信令传输可能面临的安全问题,综合考虑业务需求与安全风险,最后提出5G时的安全保护机制。

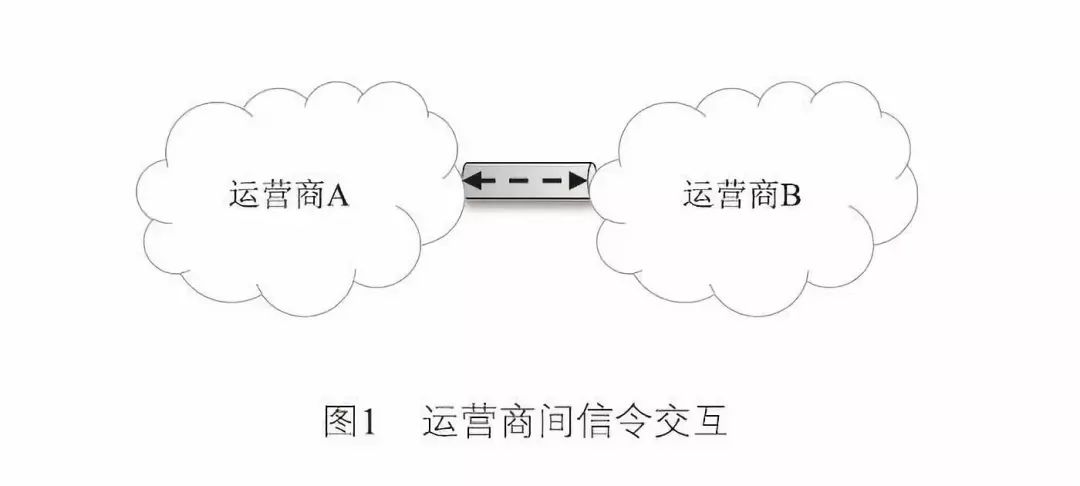

随着移动通信网络的发展,运营商之间需要通过信令交互,共同为用户提供跨网业务的服务。初期的信令交互由运营商之间直接相连,安全性由互联的运营商自行负责,并没有考虑在系统架构中设计安全机制。随着运营商之间交互规模的逐步扩大,运营商之间使用的信令并不能完全相互兼容,因此引入了运营商间的交换传输网络IPX(IP eXchange,IP交换)。然而随着IPX网络的引入,又引入了新的安全问题。原本运营商之间的一对一交互变成了多方参与的交互,攻击者介入的可能性也随之增加。

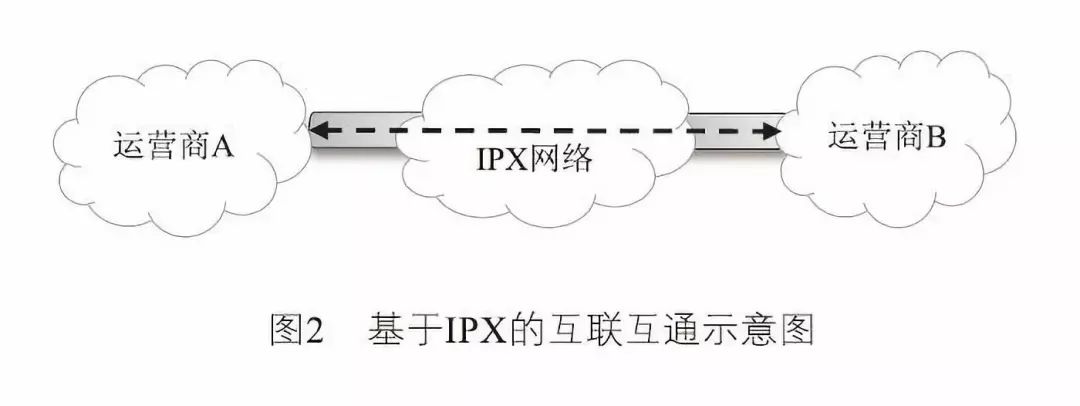

为了保证运营商之间的信令传输受到安全保护,通信网络系统在系统架构中引入了一系列的安全解决方案[3,5],将通信网络划分成不同的区域,在区域边界处设置安全网关,并建立安全隧道,对信令进行安全传输。

但是,这些安全机制无法满足5G时代的要求。一方面互联互通的安全解决方案仍面临许多安全问题;另一方面,5G系统对网络架构做出了巨大的改变,产生了新的安全需求。因此,5G系统需要一套能够面向5G系统且能够解决传统安全问题的互联互通安全机制。

本文将基于网间互联互通的场景演变,阐述已有的互联互通安全机制,进而分析现有机制在5G网络中的局限性,从而提出适用于5G网络的互联互通安全机制。

互联互通(Interconnection)是指通过电信网间的物理连接,使一个电信运营企业的用户能够与另一个电信运营企业的用户相互通信,或者能够享用另一个电信运营企业提供的各种电信业务[1]。图1为运营商间信令交互示意图:

在GSM/GPRS系统设计之初,系统考虑了多种类型的信令协议,不同的运营商在建设时可以选择使用不同的通信信令系统。因此,为了实现信令的互联互通,需要在运营商信令交换网络的边界处部署信令翻译系统。

而在3G/4G系统中,IP等技术被逐步扩大应用到系统架构中。运营商的数量和运营商的网络部署规模也在不断扩大。随着网络的快速部署和运营,用户数快速增长,跨不同运营商的访问需求也迅速增加,也对业务质量、覆盖范围、可扩展性、安全性提出了更高的要求。为满足运营商的迫切需求,IPX业务应运而生,逐步成为运营商之间互联互通的主要方式[2],并将在5G中长期存在。图2为基于IPX的互联互通示意图:

GSM/GPRS系统在设计时假设信令系统为封闭的系统网络互联设备一览表。这种情况下,攻击者必须要通过物理的方式接入通信系统,再使用专用设备来解析信令格式,攻击成本十分庞大,导致攻击发生的可能性非常低。因此网络互联设备一览表,并未设计互联互通信令的安全保护机制网络互联设备一览表。

随着网络的发展,网间信令传输的复杂化,甚至引入了共享的IPX信令中转网络,使得信令在网络间传输过程中被、篡改甚至伪造的可能性也越来越大。网络面临更大的安全风险。

NDS/IP规定,将具有同样物理防护能力,同样对外连接情况的网元设备集合视为一个安全域。在NDS/IP中,要求2个不同的安全域之间的信令传输必须通过安全隧道进行保护,而为了在2个安全域之间建立安全隧道,还需要在安全域的边界设定安全网关SEG,从而在SEG之间使用基于ESP的IPsec[4]机制为信令的传输提供安全保护。另外,NDS/IP还要求在2个端点之间采用基于预共享密钥的IKE协议,从而对端点进行认证,为建立IPsec隧道进行密钥协商,以及对密钥进行更新和维护。

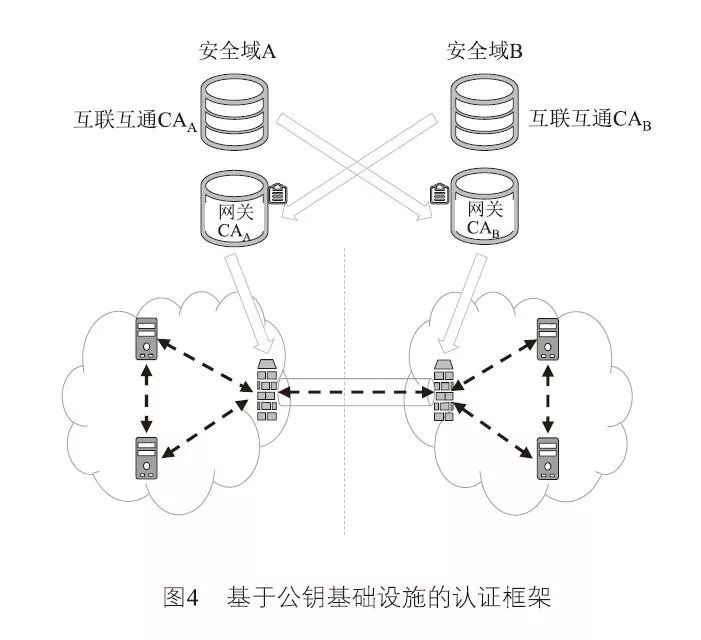

此外,考虑到在IKE中采用预共享密钥带来的密钥管理和使用的不便,3GPP SA3还制定了基于公钥基础设施提供认证服务的认证框架协议[5]。在该协议中,引入了PKI(Public Key Infrastructure,公钥基础设施)。考虑到不同运营商之间的CA(Certificate Authority,证书颁发机构)无法相互信任,因此引入互联互通CA,将为安全网关对应的CA(记为SEG CA)进行交叉验证。当运营商A的边界网元SEGA向对端运营商B发送认证证书链{CertA,SEG CAA},运营商B就可以利用互联互通CAB来验证SEG CAA,进而验证CertA,如图4所示:

到了5G时代,网间互联互通问题更加突出,面临着安全解决方案适用程度不高,新架构引入新安全需求的问题。通过对问题进行分析,本文提出了5G系统中的互联互通安全目标和机制,从而保证信令在网间传递的安全性和灵活性。

5G系统中,不同运营商之间进行互联互通时,主要面临两类问题:一类是传统互联互通防护机制存在安全漏洞,另一类则是由于5G系统引入了全新的网络架构,对互联互通的防护提出了新的要求。下面将分别就这两类安全问题进行分析。

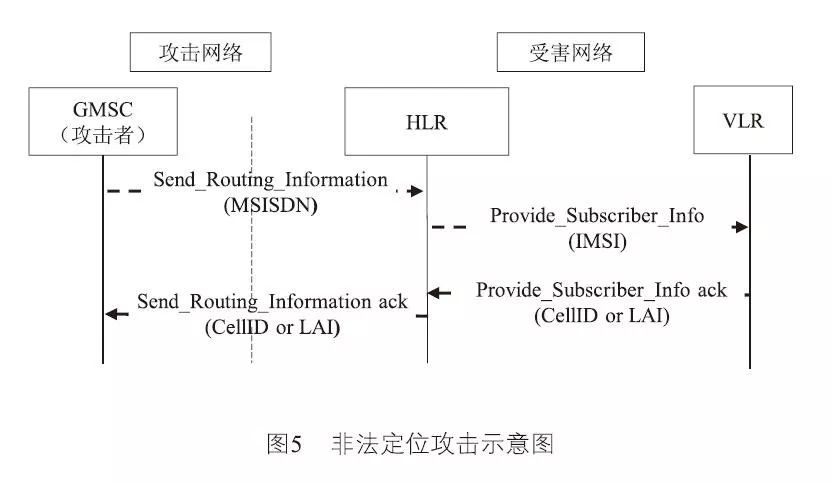

虽然已经定义了运营商之间的安全协议,但该协议仅能保证运营商网络间的安全传输,并没有在不同运营商之间定义访问控制机制,也未对通信的两端进行认证。这就导致一旦攻击者入侵或者接入到某一运营商网络之内,就能利用该运营商的通信网络与其他运营商进行通信,实现对特定用户的跟踪、劫持网络互联设备一览表、中断通信等多种攻击。例如,黑客协会31届年会上展示了对7号信令协议设计缺陷的攻击;2016欧洲黑帽大会上展示了可通过不同的方式利用DIAMETER协议[5]漏洞发起用户定位、短信劫持、拒绝服务等攻击。图5为非法定位攻击示意图:

目前,为了解决这类问题,在通信网络的边界处,需要部署防火墙、异常流量检测、接口功能隔离、拦截规则配置、信令审计系统等额外的安全解决方案,以解决由于协议缺陷导致的上述问题。但是这种安全机制仅能依赖于单个运营商的运营经验,无法得到其他运营商的配合,因此只能缓解攻击带来的安全问题,并不能彻底解决安全问题。

另外,对于运营商之间的互联互通信令,采用NDS/IP进行保护并不适合。由于各家运营商的安全策略相互独立,运营商无法信任其他运营商产生的密钥。而缺乏全球性的PKI基础设施架构将导致在多运营商环境下,证书的管理体系非常复杂,运营成本不可接受。再者,为了验证证书的真伪,必须无条件信任证书撤销列表的发放以及在线状态检查的结论,但这个同样因为各运营商独立架设PKI系统而无法达成。因此,没有可用的证书系统,导致无法使用证书建立IPsec。

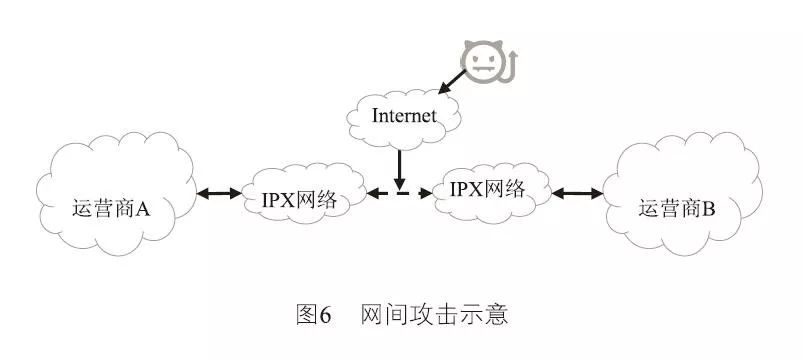

此外,运营商之间通常无法直接互联,而是通过IPX漫游运营商来提供通用的连接,IPX运营商在中转消息时,通常还需要对消息中的部分信息进行处理。因此直接在运营商间架设端到端的安全机制,对于有IPX运营商存在的连接方式而言,无法实施。而且,IPX之间仍然不可信。例如,某些搜索引擎可以发现某些互联互通的节点被连接到了互联网上,攻击者可以通过互联网发起攻击。因此原有的安全机制并不能满足运营商间信令传输的安全要求。图6为网间攻击示意:

5G网络的一大特征是采用了基于服务化的架构[6],每个网络功能可以对外呈现通用的服务化接口。这一机制促使5G网络功能以非常灵活的方式在网络中进行部署和管理,但这一机制也带来了安全问题。

首先,传统通信接口需要预先定义和配置,没有定义接口的网元之间无法直接通信。在这个机制下,特定的信息不会被其他网元所获取,例如,对于认证机制来说,MME(Mobility Management Entity,移动性管理网元)与HSS(Home Subscriber Server,归属签约用户服务器)间的认证向量响应消息包含非常敏感的认证参数以及会话密钥,但由于接口是固定的,网元并不能获得MME与HSS之间传输的敏感信息,从而保证了信息传输的安全性。

其次,对于5G网络来说,引入服务化的架构以及使用RESTful API的接口,使得NF(Network Function,网络功能)的部署和更新变得更加容易和便捷,为攻击者构造攻击网络的NF提供了更便利的条件,即每个NF均可以被其他NF所访问,这就存在非法访问数据的隐患。此外,服务化的架构必然导致网络功能需要对外公开接口,也就意味着相关信息需要被公开,但是考虑到运营商的部署通常是敏感的,不愿意暴露给其他人,所以对于跨运营商的消息传输,还需要考虑对拓扑等相关信息更加严密的隐藏。

经过上述5G系统互联互通问题的分析,明确了5G系统互联互通的安全设计原则。根据设计原则,针对5G互联互通安全机制引入了安全边界防护代理,并制定了基于JOSE(Java Object Signing and Encryption,JS对象签名与加密)的安全保护机制。最后,本小节对机制和安全设计原则进行了匹配,并针对传统安全机制进行了对比。

◆目标1:能够实现对运营商间传递的信息进行确认,确保收到的信息是真正来自于发端,且获取的数据在合理的范围内。

◆目标2:能够实现对运营商间传递的信息的安全保护,能够提供完整性和加密保护,防止信息在传输途中被篡改、伪造或者其中的敏感信息被窃取。考虑运营商之间需要通过IPX进行中转传输,还需要安全机制能够保证一定的灵活性,使得IPX运营商能够对所需要的部分信息进行修改。

◆目标3:能够实现对网络功能间访问的信息进行跨运营商的认证和授权,以及实现对运营商内部的拓扑隐藏。

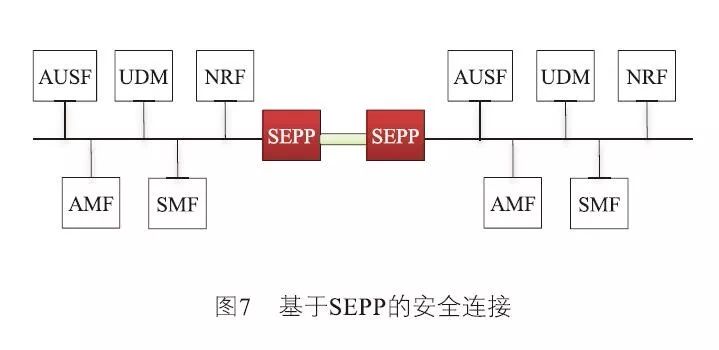

为了实现这些安全目标,在设计5G互联互通安全机制时,首先引入了安全边界防护代理(Security Edge Protection Proxy, SEPP),作为运营商核心网控制面之间的边界网关。所有跨运营商的信息传输均需要通过该安全网关进行处理和转发。图7为基于SEPP的安全连接示意图。

SEPP还需要实现对另一侧运营商数据的校验,包括判断对端运营商发来的信息是否真正来自于对端运营商,所请求的信息是否只限于对端运营商用户和本网运营商用户等。通过这种方式,可以实现安全目标1。

为了实现目标3中提到的拓扑隐藏,除了在运营商之间提供安全防护功能之外,还需要网络功能的配合。NF需要采用可以扩展的FQDN(Fully Qualified Domain Name,全限定域名)的名字网络互联设备一览表。在跨网通信时,网络功能提供准确的FQDN名称并发送至SEPP,SEPP需要在HTTP消息中重写FQDN信息,将特定网络功能的具体信息采用通配符代替。另外互联网的应用有哪些,写入消息中的NF证书也需要被SEPP更换成跨网通用的证书。

考虑到运营商间通信采用IPX进行中转的情况,基于SEPP间端到端的TLS机制无法作为5G互联互通安全机制。但对于运营商之间的信令传输,所有的数据仍然需要受到完整性保护,而特定的信息,例如认证相关的密钥、用户的永久身份信息等敏感信息,还需要受到加密保护。

由于5G SBA架构下的信令传输基于HTTP消息进行承载,且数据采用JSON(Java Object Notation, JS对象标记)的方式进行封装,而IETF(Internet Engineering Task Force)定义了面向JSON数据包进行加密[7]和完整性保护[8]的安全机制。因此,为了满足对部分信息改动的需求,5G引入了基于上述被称为JOSE的互联互通安全机制。通过这种方式,使得运营商SEPP间的信令传输得到安全保护,实现了以JSON数据结构为对象进行加密和完整性保护,提升了数据保护的灵活性,也为IPX的介入提供了可能性。

互联互通场景下,可将分别位于不同运营商的SEPP称为业务请求方的cSEPP和业务响应方的pSEPP,并假定cSEPP和pSEPP之间存在互联互通运营商。与cSEPP相连的IPX被称之为cIPX,与pSEPP相连的IPX被称之为pIPX。在通信之前,cSEPP和pSEPP之间会通过额外的TLS安全隧道协商一个双方共享的密钥。当业务请求方的一个NF要向属于另外一个运营商的业务响应方的NF发送消息时,cSEPP接收消息并使用对称密钥对消息中的各个JSON对象分别提供独立的加密和完整性保护,并将生成的JWE对象发送至中间节点cIPX和pIPX。IPX可以根据自己的策略要求以打补丁的方式对数据进行修改。消息修改后,IPX对修改内容进行签名并将包含签名和修改内容的JWS对象附加在消息后面。pSEPP接收来自于pIPX的消息,验证JWE对象的真伪,从而恢复来自于NF的原始消息,再验证JWS对象中的签名互联网的应用有哪些,并结合中间节点的改动更新消息内的相应内容。最终,pSEPP将消息转发给目标NF。

通过这种方式,运营商之间实现了消息的端到端保护,并允许IPX对部分信息进行修改,最终实现了安全目标2。

引入SEPP对数据的校验,可以在一定程度上防止运营商的越权查询,并可以为本网提供责任追溯的能力。而基于JOSE设计的安全传输机制,使运营商发送的数据可以完整地传递至对端运营商而不用担心信息被篡改,同时IPX也保留了对数据修改的能力。此外,随着签名的引入,所有的修改均保留记录,来自于其他方面的攻击将改变信息的完整性,使得攻击可以在第一时间被发现。而且SEPP是作为新增网络功能实体,因此对其功能上的设定要求也无需考虑存量网络设备的升级改造问题。

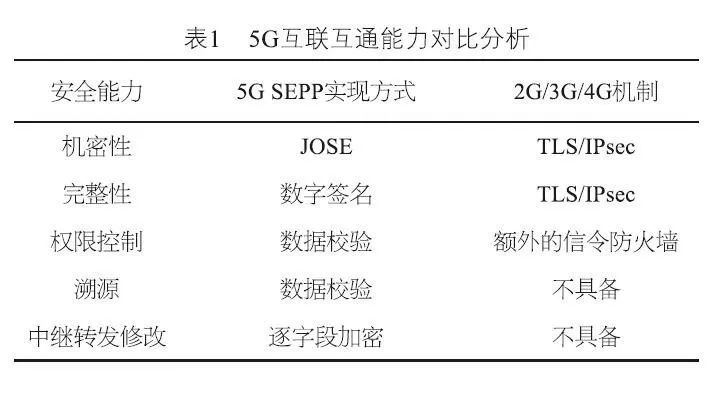

通过这种机制,实现了对互联互通接口的安全保护,既满足了IPX对中转信令的修改需求,又保证了运营商间可以实现端到端的安全保护。对SEPP的安全相关能力进行总结并与2G/3G/4G的对比如表1所示。

本文首先分析了在2G/3G/4G网络环境下的互联互通安全机制所发生的变化。随着网络的不断演进,从2G的全封闭,到3G、4G的IP化,再到5G的服务化架构,网络的封闭性被逐步打破,信令在通信网络中的传输安全也面临更加严峻的威胁。因此,运营商间互联互通的安全机制也从完全不需要考虑安全机制,到考虑不安全的链路传输引入网络域安全机制保证传输安全,再到考虑发送源端的威胁要求对数据签名和授权检查。

接下来,分析了5G网络在互联互通时所面临的安全问题,并提出了具体的解决方案。通过SEPP网元的设计与实现,使得5G运营商之间信令传输时的安全防护范围变得更广,数据保护粒度变得更细,从而更好地配合了5G网络系统架构和流程的设计,为保障5G网络跨运营商间的信令传输安全提供了良好的保障。

齐旻鹏(-8553):工程师,现任中国移动研究院安全所项目经理,长期从事LTE、5G等基础网络通信安全研究,并参与物联网、车联网等系统安全设计。目前负责5G系统安全架构与协议研究,为中国移动3GPP SA3(安全与隐私)小组代表,担任国际标准研究项目5G网元设备虚拟化安全保障研究的报告人。申请并获得授权专利10余项,发表多篇LTE、物联网与5G安全相关论文。

粟 栗:教授级高级工程师,博士,国际注册信息系统安全专家(CISSP),现任中国移动研究院安全所副所长,拥有14年的安全行业经验,负责多个国家专项,申请发明专利50余项,擅长的技术领域包括网络安全、信息安全、数据安全。

彭 晋:高级工程师,现任中国移动研究院安全所所长,研究领域涉及电信核心网、电信网安全、云计算安全、大数据安全等多个领域,曾承担多项国家科研项目,参与ITU-T、3GPP、GSMA等国际标准工作,曾担任ITU-T SG13报告人、3GPP SA1 UDC子组主席等。

免责声明:本站所有信息均搜集自互联网,并不代表本站观点,本站不对其真实合法性负责。如有信息侵犯了您的权益,请告知,本站将立刻处理。联系QQ:1640731186